Citation

L'auteur

Olivier Mamavi

(omamavi@gmail.com) - Paris School of Business - ORCID : https://orcid.org/0000-0002-6421-1048

Copyright

Déclaration d'intérêts

Financements

Aperçu

Contenu

Qu’est-ce que la souveraineté des données ?

On peut définir la souveraineté des données comme étant le moyen pour des individus, des organisations ou des pays de conserver, dans une certaine mesure, l’indépendance et le contrôle de leurs données (Couture & Toupin, 2019).

Cette notion doit être distinguée des autres conceptions, notamment la souveraineté numérique ou de la cyber-souveraineté. La souveraineté numérique prend en compte l’infrastructure de stockage et de traitement, tandis que la cyber souveraineté s’intéresse aux réseaux et aux espaces virtuels (comme celui d’Internet).

Toutefois, lorsqu’on analyse la littérature, on se rend compte que la souveraineté des données est un concept multidimensionnel (Hummel et al., 2021) qui peut être décrit selon 4 niveaux.

- Un pouvoir : la souveraineté des données est la capacité d’un utilisateur à avoir le contrôle sur ses données (Alboaie et Cosovan, 2017).

- Un règlement : la souveraineté des données fait référence à des règles régissant comment et où certaines bases de données doivent être stockées à l’intérieur des frontières nationales (Courtney, 2013).

- Un droit : la souveraineté est le droit d’une nation de collecter et de gérer ses propres données (Rainie et al., 2017).

- Une vision politique : : la souveraineté des données est une politique publique et une dimension cruciale de la souveraineté nationale qui présuppose l’Etat-nation (Irion, 2012).

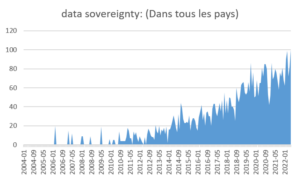

L’émergence d’un concept

A travers l’évolution des requêtes sur le moteur de recherche Google (figure 1), nous constatons que les demandes régulières, du mot clé « data sovereignty » (souveraineté des données) commencent à partir de 2010.

Figure 1 : évolution des requêtes sur Google

Figure 1 : évolution des requêtes sur Google

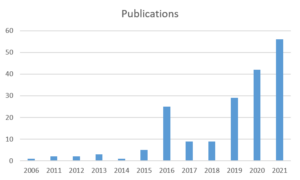

L’émergence de la souveraineté des données se traduit également par le nombre de publications scientifiques (figure 2). On dénombre plus de 212 publications (en langue anglaise) pour « data sovereignty » dans la base bibliographique Web of Science.

Web of Science est l’une des principales bases bibliographiques qui contient un grand nombre de publications académiques internationales et bénéficie d’une bonne fiabilité des métadonnées (Mongeon et Paul-Hus, 2016).

Figure 2 : évolution des articles publiés

Figure 2 : évolution des articles publiés

Chez les scientifiques, les premières publications sur la souveraineté des données démarrent réellement à partir de 2011. Comme le montre la figure 3, elles concernent, d’abord et pour plus de 52%, la discipline de l’informatique (computer science). Les disciplines de l’environnement (18%), des sciences sociales (12.7%) et de l’économie (9%) arrivent ensuite.

Figure 3 : Les principales disciplines concernées

Figure 3 : Les principales disciplines concernées

Quelles sont les principaux enjeux ?

Une analyse bibliographique

Pour analyser l’ensemble des documents collectés, nous avons effectué une analyse bibliométrique du corpus avec l’outil d’intelligence artificielle BigML (www.bigml.com). BigML est un service de Machine Learning basé sur le Cloud. Cet outil propose une fonctionnalité appelée « Topic Models » qui permet de découvrir les sujets sous-jacents à une collection de documents. Le principal objectif de la modélisation de sujets est d’identifier les termes significatifs liés par thème dans les données textuelles non structurées.

Les principaux sujets traités

La figure 4 présente un nuage de mots du contenu des 212 publications qui fait ressortir les principaux mots clés. :

Figure 4 : Nuage de mots des publications sur la souveraineté des données

Le tableau 1 propose une typologie des cinq principaux sujets traités par les chercheurs sur la souveraineté des données. L’ensemble des articles peut être regroupé dans les catégories (cluster) suivantes :

- le digital,

- la santé,

- le cloud,

- la vie privée

- et les peuples autochtones.

Pour illustrer chacune des cinq catégories, nous présentons également dans le tableau 1 les articles les plus influents en nombre de citations. Le premier article traite des solutions cryptographiques pour gérer les problèmes de sécurité et de confidentialité dans le cloud. Le second article étudie l’accès aux données dans la recherche génétique et génomique. Le troisième article aborde les problèmes de souveraineté en fonction de l’identification et la localisation spatiale des centres de données. Le quatrième papier analyse les difficultés de souveraineté sur des données massives géo-distribuées dans différents serveurs. Le cinquième article analyse la souveraineté des données dans les études épidémiologiques des peuples autochtones.

| Cluster | Taille | Article le plus influent de la catégorie |

| Digital | 7.2 % des documents | Zhang, L., Xiong, H., Huang, Q., Li, J., Choo, K. K. R., & Jiangtao, L. I. (2019). Cryptographic solutions for cloud storage: Challenges and research opportunities. IEEE Transactions on Services Computing. |

| Health | 14,9% des documents | Garrison, N. A., Hudson, M., Ballantyne, L. L., Garba, I., Martinez, A., Taualii, M., … & Rainie, S. C. (2019). Genomic research through an indigenous lens: understanding the expectations. Annual Review of Genomics and Human Genetics, 20, 495-517. |

| Cloud | 16,7% des documents | Amoore, L. (2018). Cloud geographies: Computing, data, sovereignty. Progress in Human Geography, 42(1), 4-24. |

| Privacy | 29.3% des documents | Vulimiri, A., Curino, C., Godfrey, P. B., Jungblut, T., Karanasos, K., Padhye, J., & Varghese, G. (2015, May). Wanalytics: Geo-distributed analytics for a data intensive world. In Proceedings of the 2015 ACM SIGMOD international conference on management of data (pp. 1087-1092). |

| Indegenous | 31,3% des documents | Walter, M., & Suina, M. (2019). Indigenous data, indigenous methodologies and indigenous data sovereignty. International Journal of Social Research Methodology, 22(3), 233-243. |

Tableau 1 : Typologie des principales catégories d’articles publiés

Les principales problématiques

L’analyse du contenu des principaux articles scientifiques publiés sur la souveraineté des données fait ressortir les enjeux, mais surtout, des questionnements.

- Les problématiques techniques

- Quels sont les protocoles de souveraineté des données qui doivent être mise en place pour améliorer le cryptage et la surveillance ?

- Comment assurer l’audit des infrastructures informatiques ?

- Les problématiques de gouvernance

- Faut-il conserver des systèmes de stockage centralisés de données dans lesquels il y a des risques de perte de contrôle et qui ne prennent pas en compte le consentement des propriétaires ?

- Comment améliorer la transparence pour permettre aux individus de savoir les données collectées à leur sujet ?

- Les problématiques juridiques

- Comment savoir avec certitude quelle loi s’applique aux informations stockées dans le Cloud ? Il y a une forte incertitude juridique et un risque de sécurité lorsque les individus et les organisations stockent leurs données ou systèmes informatiques dans des serveurs localisés hors de l’Union Européenne. En effet, l’emplacement des données et son lieu de stockage affecte directement l’applicabilité de la législation locale sur la vie privée.

- Comment les gouvernements peuvent affirmer leur pouvoir et leur autorité sur les domaines numériques ? Sachant qu’Internet est un espace spécifique – un cyberespace – qui a émergé sans aucune réglementation gouvernementale et qu’il devait rester indépendant de la souveraineté et des interventions gouvernementales. Dans ce contexte, la souveraineté du cyberespace s’articule comme une opposition à la souveraineté des États.

Quelles stratégies pour sauvegarder sa souveraineté ?

La réponse économique

Le manque de contrôle et d’indépendance sur l’évolution des réseaux numériques a montré la nécessité pour l’Europe de créer un contexte économique et juridique favorable à l’innovation technologique sur son territoire (Bellanger, 2012). Ce discours s’apparente à l’argument plus nationaliste de la « souveraineté technologique » des années 1970 et 1980, selon lesquelles les États devraient affirmer leur contrôle sur leurs réseaux de données et de télécommunications vis-à-vis des pays étrangers, en particulier les États-Unis.

Par exemple, la France propose le développement de Cloud nationaux sur lesquels les données de l’État et des citoyens devraient être stockées. L’Allemagne a créé des e-mails nationaux, de nouveaux câbles sous-marins et un stockage de données localisé.

La réponse technique

Les perspectives de développement des technologies de l’information et de la communication peuvent prendre compte la souveraineté numérique et des données. C’est le cas, par exemple, avec l’orientation du Web 3.0 ou de la blokchain. En effet, l’Internet décentralisé, qui repose sur des technologies peer-to-peer comme la blockchain, va permettre à chaque internaute de pouvoir contrôler pleinement ses données personnelles et, plus largement, de participer activement à la gouvernance du web.

La réponse règlementaire

De nombreux gouvernements ont tenté de protéger l’État et ses citoyens en promulguant des lois et en proposant un cadre règlementaire très strict. Par exemple, le Règlement Général sur la Protection des Données (RGPD) encadre le traitement des données personnelles sur le territoire de l’Union européenne. Dans ce cas, la propriété et le contrôle des données personnelles devient un enjeu de souveraineté.

La réponse sociale

L’autonomie et la souveraineté numérique peut s’exercer par la maîtrise collective (et parfois individuelle) des technologies et des infrastructures par le pouvoir de la société civile à développer et utiliser des outils conçus par eux et/ou pour eux. En effet, certains mouvements sociaux soutiennent qu’avec le pouvoir des entreprises technologiques, les États-nations ne sont plus en mesure de maintenir la sûreté et la sécurité en ligne de leurs citoyens, ce qui signifie qu’il incombe désormais à ces derniers de construire leur propre souveraineté numérique. C’est le cas, par exemple avec la conception ou l’utilisation de logiciels et de services libres et ouverts dans le cryptage ou la messagerie.

La réponse politique

La souveraineté numérique peut être conçu pour marquer une opposition à différentes types d’hégémonies. Il s’agit de la conceptualisation de perspectives contre dominantes ou alternatives. C’est cas, par exemple, avec des mesures restrictives au sein de l’Union Européenne contre l’hégémonie des États-Unis ou de la Chine dans le système interétatique (domination économique, vision d’Internet, etc.) ou l’hégémonie des grandes entreprises technologiques privées (Google, Amazon, Facebook, Apple et Microsoft).

Conclusion

La souveraineté des données est une notion qui émerge dans les débats scientifiques. L’analyse des publications montrent qu’il s’agit d’un concept multidimensionnel qui concerne à la fois les individus, les organisations et les états. La souveraineté des données fait référence à l’accès, au contrôle et à la propriété des contenus numériques. Elle soulève de nombreuses problématiques sur les infrastructures informatiques et sur la gouvernance.

Au final, la sauvegarde de la souveraineté des données ne pourra être atteint que par le mélange des approches techniques, des règles, des méthodes et de la gouvernance de la data. La souveraineté des données signifie de bien gérer l’information d’une manière conforme aux lois ou us et coutumes de l’état-nation dans lequel il se trouve.

Bibliographie

- Alboaie, S., & Cosovan, D. (2017, June). Private data system enabling self-sovereign storage managed by executable choreographies. In IFIP International Conference on Distributed Applications and Interoperable Systems(pp. 83-98). Springer, Cham.

- Amoore, L. (2018). Cloud geographies: Computing, data, sovereignty. Progress in Human Geography, 42(1), 4-24.

- Bellanger, P. (2012). De la souveraineté numérique. le Débat, (3), 149-159.

- Courtney, M. (2013). Regulating the cloud crowd. Engineering & Technology, 8(4), 60-63.

- Couture, S., & Toupin, S. (2019). What does the notion of “sovereignty” mean when referring to the digital?. new media & society, 21(10), 2305-2322.

- Garrison, N. A., Hudson, M., Ballantyne, L. L., Garba, I., Martinez, A., Taualii, M., … & Rainie, S. C. (2019). Genomic research through an indigenous lens: understanding the expectations. Annual Review of Genomics and Human Genetics, 20, 495-517.

- Hummel, P., Braun, M., Tretter, M., & Dabrock, P. (2021). Data sovereignty: A review. Big Data & Society, 8(1), 2053951720982012.

- Irion, K. (2012). Government cloud computing and national data sovereignty. Policy & Internet, 4(3-4), 40-71.

- Mongeon, P., & Paul-Hus, A. (2016). The journal coverage of Web of Science and Scopus: a comparative analysis. Scientometrics, 106(1), 213-228.

- Rainie, S. C., Schultz, J. L., Briggs, E., Riggs, P., & Palmanteer-Holder, N. L. (2017). Data as a strategic resource: Self-determination, governance, and the data challenge for Indigenous nations in the United States. International Indigenous Policy Journal, 8(2).

- Walter, M., & Suina, M. (2019). Indigenous data, indigenous methodologies and indigenous data sovereignty. International Journal of Social Research Methodology, 22(3), 233-243.

- Zhang, L., Xiong, H., Huang, Q., Li, J., Choo, K. K. R., & Jiangtao, L. I. (2019). Cryptographic solutions for cloud storage: Challenges and research opportunities. IEEE Transactions on Services Computing.

il ne peut pas avoir d'altmétriques.)