Citation

Les auteurs

Marc Bidan

(marc.bidan@univ-nantes.fr) - Université de NantesGuillaume Biot-Paquerot

- Burgundy Shool of BusinessMathieu-Claude Chaboud

- Burgundy School of BusinessFrank-Mahé Lentz

- Burgundy School of Business

Copyright

Déclaration d'intérêts

Financements

Aperçu

Contenu

Introduction et mise en contexte

L’application WhatsApp – groupe Facebook – a vu son utilisation exploser en quelques semaines. La volumétrie des données échangées sur son réseau a été multipliée par sept depuis le début de la crise sanitaire. Son utilisation (groupes fermés, visioconférence…) a largement quitté la sphère personnelle pour s’imposer au sein même de la sphère professionnelle. Les organisations ont ainsi adopté ex post une application après qu’elle ait été imposée par ses utilisateurs. Ce type d’adoption inversée interroge l’un des paradigmes les plus centraux de la littérature en systèmes d’information (SI) et qui continue de nourrir de nombreux travaux (Kappelman et al., 2019), celui de l’acceptation des technologies. Il part du principe que, pour pouvoir contribuer à la performance de l’entreprise, les systèmes et les technologies de l’information doivent avant tout être utilisés et, pour ce faire, il doivent être acceptés par les acteurs de l’organisation après que l’organisation ait initié le processus (Venkatesh et al., 2012). Certes, les débats en SI sur l’acceptation des technologies ont joué un rôle important dans le développement de la discipline. Toutefois, dans leur célèbre article « Quo vadis TAM? », Benbasat et Barki (2007) estiment que l’attention portée au couplage acceptation/adoption – au sens du consentement à utiliser – a eu pour effet à la fois de figer les recherches sur ce couplage fort et de détourner les chercheurs d’autres problématiques tout aussi importantes (conception, déploiement, évaluation, sécurité, éthique, etc.). Dès lors, un consensus est apparu au sein de la communauté. Des recherches qui se concentreraient sur l’acceptation et l’adoption ne devraient plus se limiter à la simple réplication des travaux existant, fussent-ils robustes et unifiés (Davis et al., 1989 ; Venkatesh et al., 2003), mais s’ouvrir à de nouvelles perspectives (Berry, 2019). Il s’agit donc ici, dans la logique de ces nouveaux questionnements, de repenser le triptyque acceptation/adoption/appropriation en se concentrant essentiellement sur la séquence acceptation/adoption. En effet, celle-ci est profondément perturbée par la crise sanitaire que nous traversons en 2020, et par des mécanismes d’adoption qui semblent tout à fait originaux.

C’est notamment le cas lorsqu’il s’agit de décrypter le processus d’acceptation et d’adoption des biens réseaux – ou technologies à externalités de réseau – pour lesquels les modèles classiques semblent inopérants mais qui concernent un grand nombre d’utilisations individuelles et collectives. Pour illustrer combien ces technologies peuvent s’imposer en dehors de toute programmation organisationnelle, nous mobiliserons ici deux illustrations. Premièrement, le cas de Doctolib, ou Docavenue (filiale de Cegedim, devenue dernièrement Maiia, pour renforcer ses activités de téléconsultation) dans le domaine de la santé, dont le succès est tel que l’application a quitté depuis longtemps la simple prise de rendez-vous avec un médecin pour aborder désormais – en cohérence avec la crise sanitaire et le confinement – la téléconsultation. Deuxièmement, le cas de Teams (MS) dans le domaine de la gestion d’équipes, dont l’utilisation en entreprise a dépassée celle de la visioconférence sécurisée – là encore l’effet du confinement est significatif – pour atteindre celle d’une réelle plateforme de travail collaboratif qui opère désormais en entreprise, en université, dans le monde associatif et beaucoup d’autres secteurs.

C’est le cas, aussi, lorsqu’il s’agit de se pencher sur les technologies latentes – ou technologies dormantes – c’est-à-dire des technologies qui sont certes maitrisés techniquement et disponibles sur nos terminaux, mais dormantes dans les organisations. Nous pouvons insister ici sur les cas des applications WhatsApp et Zoom qui, malgré des controverses liées à la sécurité des données pour la seconde, se sont imposées rapidement dans la sphère professionnelle car elles étaient déjà acceptées et utilisées dans la sphère personnelle. Face à cette crise sanitaire et à ses lourds impacts sur les écosystèmes d’affaires, le geste barrière organisationnel n’a visiblement pas tenu face à la masse critique des utilisateurs internes (les employées) ou externes (les clients, les fournisseurs, etc.) qui ont réussi à imposer leurs applications et leurs fonctionnalités.

Comment expliquer ces différentes trajectoires d’adoption ? Comment expliquer les adoptions non pilotées par les organisations ? Comment analyser l’influence des utilisateurs individuels sur les adoptions des organisations ?

Cet article à dimension essentiellement théorique a donc pour objet d’expliciter ces nouvelles trajectoires d’adoption et de montrer combien les modèles traditionnels – privilégiant l’organisation – sont à repenser en ces temps troublés par la crise sanitaire et par les adoptions individuelles. Dès lors, à quoi ressemblerait un modèle d’adoption adapté aux technologies latentes s’imposant peu à peu dans nos écosystèmes numériques ?

De la difficulté de « faire adopter » : du capital social de liaison au capital social affectif

Pour introduire cette mise en perspective théorique, nous notons qu’avec les effets réseaux, nous abordons les logiques d’adoption communautaires. Elles ne sont donc plus ni individuelles ni organisationnelles. Ces communautés possèdent en effet intrinsèquement « une capacité à mobiliser et à utiliser du capital social » (Chaboud et al., 2018, p. 16). Cette potentielle capacité à mobiliser constrituera la force de frappe du réseau lors du déploiement d’une TI cible. La volonté d’acceptation puis éventuellement d’adoption à partir de ces communautés est liée à une démarche bottom-up. Il est donc souvent essentiel pour les organisations qui souhaitent déployer une TI de pouvoir identifier, en leur sein même, une communauté au capital social mobilisable pour faciliter la légitimation de l’adoption des technologies repérées comme désirables. Dans le schéma traditionnel d’adoption des technologies non-latentes, l’organisation, comme donneur d’ordre, s’efforce d’obtenir un capital social de liaison (bridging social capital) indiquant une différence de légitimité qui facilitera un déploiement top-down de la technologie. A contrario, les organisations qui souhaitent faciliter l’adoption de technologies latentes changent de position et tentent une approche bottom-up. Il s’agit alors pour elles de générer un sentiment de libération des initiatives sous la forme d’un capital social affectif (bonding social capital). Dès lors, l’organisation réussissant cette mobilisation peut se targuer, lors de la phase d’adoption, d’un soutien de certains de ses membres (et employés) et valoriser leur attitude positive dans une logique d’adoption primaire.

En analysant les technologies effectivement utilisées au sein de l’organisation, nous notons que le paradigme de l’acceptation des technologies de l’information s’est peu à peu adapté à l’acceptation individuelle, et non plus organisationnelle, des technologies. Nous allons aborder ces pratiques au travers du cas spécifique des technologies latentes en rappelant la question suivante : à quoi ressemblerait un modèle d’adoption adapté aux technologies latentes ?

Des mécanismes d’adoption : de l’effet de club aux technologies latentes

Pourquoi finalement s’intéresser à la modélisation de l’acceptation des technologies ? A ce propos, Davis et al. (1989) proposaient deux utilisations possibles d’un modèle d’acceptation par les praticiens. Ce type de modèle peut certes aider à évaluer l’acceptabilité d’une technologie mais il peut aussi diagnostiquer les causes d’un défaut d’acceptation. Il contribuera ainsi à de prendre les mesures adéquates pour que la technologie puisse être acceptée a priori.

La notion de biens réseau est relativement nouvelle dans la littérature liée au management des systèmes d’information. Elle est plus classique en économie industrielle (Katz et Shapiro, 1985), notamment présente dans nombres de travaux sur les hydrocarbures et les énergies renouvelables. Dès 1965, Buchanan (1965) caractérisait un effet de club par la réalisation d’économie d’échelle ou d’économies d’envergures. Dans cette même logique, les biens réseau dépendent des interactions entre les agents qui les composent, et plus particulièrement des externalités qui découlent de ces écosystèmes, qui peuvent être directement générées par l’augmentation de la demande. Ainsi, les effets du club résultent de la satisfaction des individus présents sur un réseau qui dépend du nombre de consommateurs ou d’utilisateurs (Katz et Shapiro, 1985). Dès lors, dans la plupart des cas – sauf face à une saturation massive – plus la taille du réseau est importante, et plus la satisfaction des utilisateurs sera forte.

De la même manière, le recours au concept de technologies latentes est intéressant. En effet, ces TI inscrivent les utilisateurs dans une stratégie de l’offre en proposant des solutions packagées qui dépassant en général les attentes de l’utilisateur final. Cette technologie est parfois réellement mise à disposition – mais pas poussée – par l’organisation et parfois perçue comme mise à disposition – mais toujours pas poussée – par l’organisation. Dans tous les cas elle est latente car mobilisable et déployable aisément.

Tableau 1 : Catégories de technologies à effets réseaux

| Concept clé | Auteurs fondateurs |

| Effet de club | Buchanan, 1965 |

| Technologies à externalité de réseaux | Katz et Shapiro, 1985 |

| Technologies latentes | Gallivan, 2001 |

Dans le premier cas, la technologie latente est disponible sans réelle intentionnalité, ni même sans que l’organisation ne soit prescriptrice (Doodle, Moodle, Teams, etc.). Son accès est facilité par la généralisation d’offres « en nuage » ou « on demand ». La technologie est alors identifiée comme étant disponible par l’utilisateur final, et donc potentiellement utilisable pour son travail, sans même qu’une volonté managériale ne soit à l’origine de sa mise à disposition et de son implémentation. Les services informatiques n’ont souvent ni questionné ni planifié ni sanctionné son utilisation.

Dans le second cas, la technologie latente est perçue comme disponible mais ne concerne pas le périmètre fonctionnel officiel du SI de l’organisation (WhatsApp, FaceTime, Google Meet…). Elle est issue d’une offre extérieure non habilitée, voire parfois du « shadow SI » qui fonctionne en parallèle du SI officiel, mais qui n’est ni reconnue ni maintenue par la DSI. Dans la même logique, son développement est facilité à la fois par le phénomène du BYOD (Bring your own device) qui permet d’importer ses propres applications au sein même de l’entreprise, par l’interpénétration des territoires applicatifs professionnels et privées (Booking individuel/Booking professionnel) mais aussi par la montée en puissance des fonctionnalités proposées par les plateformes type GAFAM (Facebook Marketplace, Google Calendar, Microsoft LinkedIn, etc.) facilités par leur faible coût, leur portabilité et leur hyper intuitivité.

Paradoxalement, qu’il s’agisse d’une disponibilité réelle ou perçue, c’est bien l’utilisateur finale qui a la main et le final cut. C’est en effet lui seul qui va faire croitre – ou non – l’effet réseau et faciliter – ou non – l’adoption par l’organisation. A ce propos, la démarche de ce même utilisateur peut être assimilée à une démarche de type bricolage (cas 1) voire braconnage (cas 2) au regard des travaux de Garud et Karnøe (2003) et de Jaouen et Nakara (2014). L’utilisateur va chercher à découvrir et à tester les bénéfices potentiels de la technologie latente puis va chercher à l’imposer au sein de l’organisation. Le Shadow SI va alors se mouvoir en Official SI au fur et à mesure que l’usage de la technologie latente se répandra dans l’organisation jusqu’à ce que cette dernière finisse par l’institutionnaliser.

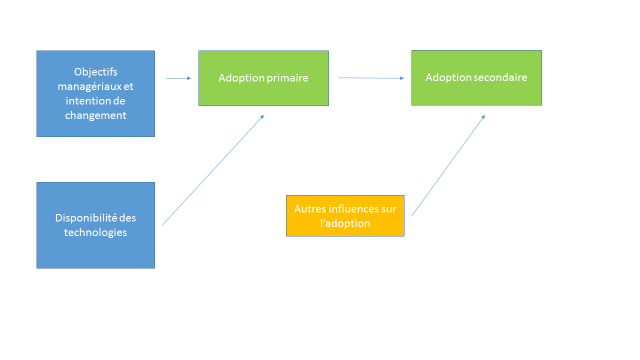

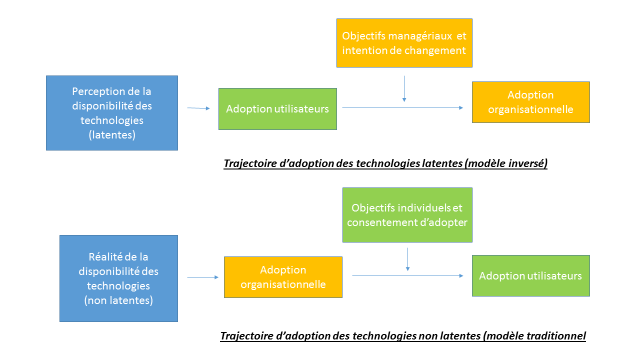

La logique du modèle traditionnel est donc, littéralement, inversée. L’organisation acte une utilisation déjà existante, décidant ensuite (ou non) de pousser cet usage. En effet dans le modèle traditionnel d’adoption par l’organisation, on distingue deux étapes principales liées aux adoptions primaires et secondaires et détaillées par les travaux de Gallivan (2001).

- L’adoption primaire : décision de l’organisation de déployer une technologie

- L’adoption secondaire : décision d’utilisation effective par les utilisateurs

Puis, arrivera l’étape d’institutionnalisation et d’acceptation généralisée de la technologie par l’organisation qui la fera entrer dans son « official SI » avec même la possibilité d’en encadrer et d’en documenter l’usage (par exemple le nombre de membres au sein d’un groupe fermé WhatsApp, le type de contenus diffusables via Teams ou les fonctionnalités autorisées de Doctolib).

Figure 1 : Adoption primaire et secondaire d’après les travaux de Gallivan (2001)

En reprenant ce séquençage en deux étapes et ses variables explicatives majeures, la technologie latente est donc d’abord identifiée puis poussée par un certain nombre d’utilisateurs – une communauté d’influence – avant d’être adoptée par l’organisation. En cela la logique traditionnelle est bien inversée et c’est l’utilisateur – ou la communauté d’utilisateurs – qui déclenche l’adoption initiale et non pas l’inverse.

En reprenant ce séquençage en deux étapes et ses variables explicatives majeures, la technologie latente est donc d’abord identifiée puis poussée par un certain nombre d’utilisateurs – une communauté d’influence – avant d’être adoptée par l’organisation. En cela la logique traditionnelle est bien inversée et c’est l’utilisateur – ou la communauté d’utilisateurs – qui déclenche l’adoption initiale et non pas l’inverse.

Figure 2 : Modèles d’adoption traditionnel et inversé

Limites, apports et perspectives

Les principales limites de cette réflexion théorique sont méthodologiques et empiriques. La proposition d’amendement au modèle de Gallivan devra être testée, délimitée et documentée quantitativement notamment pour ce qui concerne la variable « autres influences sur l’adoption ». Ensuite, l’inversion du modèle traditionnel devra également être confrontée au terrain notamment – en cohérence avec la crise sanitaire et l’impact du confinement – dans le domaine de la santé (avec des investigations sur des technologies comme doctolib ou docavenue) et de l’enseignement supérieurs et des universités (avec des analyses d’adoption de technologies comme Teams ou Zoom). Nos propositions sont confrontées actuellement à ces réalités dans le cadre d’investigations en cours sur ces deux secteurs d’activités

Les apports principaux sont plutôt théoriques et renvoient aux modifications apportées sur des modèles perçus comme robuste mais fragilisés par l’incertitude et l’immédiateté des décisions à prendre en ces temps de crise sanitaire. Ils sont également managériaux en incitant les manageurs à écouter le terrain et à observer les signaux faibles des pratiques communautaires. En ce sens, ils doivent être mis perspective avec les recherches qui replacent l’expertise de l’individu et des communautés au centre du processus de décision en environnement de crise et inondée de données massives (big data) à la manière des approches Naturalistic Decision Making (Godé et al, 2019). La réponse à notre question de recherche s’inscrit dans cette logique dynamique, le « modèle type » positionnerait donc les communautés d’utilisateurs à l’initiative du processus d’adoption des technologies.

Les perspectives sont nombreuses mais – dès lors que nous évoquerons les données massives qui sont collectées de façon non encadrées par ces technologies latentes une fois actées – nous insisterons ici sur les problématiques éthiques, souveraines et sécuritaires. Revenons sur la question de la santé, des technologies et de données de santé collectées avec des technologies de téléconsultation et de télémédecine. De nombreuses questions sont levées par l’émergence de ce modèle, constitutif de l’essor de nouvelles pratiques « augmentées » et l’immixtion du digital dans la gestion des biens communs comme la santé. Ces usages définissent une dimension nouvelle dans la relation praticien-patient (Liu et al., 2019). Face au confinement par exemple, un certain nombre de praticiens et de patients réticents – pour des raisons de coûts d’entrées, de coûts de transition, de technostress – (Saidani et Laniray, 2019 ; Tsai et al., 2019), ont décidé d’accélérer l’adoption de ces technologies de télémédecine. Quid de l’éthique de l’utilisation d’une TI allant potentiellement à l’encontre des principes ou de la manière de poser un diagnostic (comme la palpation et la mesure de constantes physiologiques) ? Quid de la localisation des données de santé, de leur souveraineté et sécurité, de leur conservation dans le temps et de leur exploitation future ? (Angst et al., 2017). Notre reflexion souligne peut être aussi une double revanche dans nos écosytemes numériques, celle de l’utilisateur sur le concepteur et celle de l’adoptant sur le prescripteur mais, en ces temps incertains et perturbés, elle soulève aussi beaucoup plus de questions qu’elle ne propose de réponse.

Bibliographie

Angst, C. M., Block, E. S., D’arcy, J., et Kelley, K. (2017). When do IT security investments matter? Accounting for the influence of institutional factors in the context of healthcare data breaches. MIS quarterly, 41(3), 893-916.

Benbasat, I., et Barki, H. (2007). Quo vadis TAM? Journal of the association for information systems, 8(4), 7.

Berry, M. (2019). Pour une recherche en management connectée aux enjeux d’aujourd’hui. Revue française de gestion, 285(8), 29-41. https://doi.org/10.3166/rfg.2019.00381

Buchanan, J. M. (1965). An economic theory of clubs. Economica, 32(125), 1-14.

Chaboud, M.-C., Biot-Paquerot, G., et Pourchet, A. (2018). Innovations sociales spontanées : mécanismes de contrôle émergents dans le crowdfunding [Spontaneous social innovations: Emerging control mechanisms in crowdfunding]. Innovations, 56(2), 161-186. https://doi.org/10.3917/inno.pr1.0042

Davis, F. D., Bagozzi, R. P., et Warshaw, P. R. (1989). User acceptance of computer technology: a comparison of two theoretical models. Management Science, 35(8), 982-1003.

Gallivan, M. J. (2001). Organizational adoption and assimilation of complex technological innovations: development and application of a new framework. ACM SIGMIS Database: the DATABASE for Advances in Information Systems, 32(3), 51-85.

Garud, R., et Karnøe, P. (2003). Bricolage versus breakthrough: distributed and embedded agency in technology entrepreneurship. Research Policy, 32(2), 277-300.

Godé, C., Lebraty, J.-F., et Vazquez, J. (2019). Le processus de décision naturaliste en environnement big data : le cas des forces de Police au sein d’un Centre d’Information et de Commandement (CIC). Systèmes d’information & management, 24(3), 67-96. https://doi.org/10.3917/sim.193.0067

Jaouen, A., et Nakara, W. (2014). Les systèmes d’information en microfirme: une approche par le bricolage organisationnel. Revue internationale PME, 27(3-4), 225-260.

Kappelman, L., Torres, R., McLean, E., Maurer, C., Johnson, V., et Kim, K. (2019). The 2018 SIM IT issues and trends study. MIS Quarterly Executive, 18(1), 7.

Katz, M. L., et Shapiro, C. (1985). Network externalities, competition, and compatibility. The American Economic Review, 75(3), 424-440.

Liu, X., Zhang, B., Susarla, A., et Padman, R. (2019). Go to YouTube and Call Me in the Morning: Use of Social Media for Chronic Conditions. Forthcoming, MIS Quarterly.

Saidani, N., et Laniray, P. (2019). Technostress, Déconnexion et Santé au Travail: Enjeux Théoriques autour d’une Nouvelle Pratique de Travail 24ème Conférence de l’Association Information & Management, Nantes, France.

Tsai, J.-M., Cheng, M.-J., Tsai, H.-H., Hung, S.-W., et Chen, Y.-L. (2019). Acceptance and resistance of telehealth: The perspective of dual-factor concepts in technology adoption. International Journal of Information Management, 49, 34-44.

Venkatesh, V., Morris, M. G., Davis, G. B., et Davis, F. D. (2003). User acceptance of information technology: Toward a unified view. MIS quarterly, 425-478.

Venkatesh, V., Thong, J. Y. L., et Xu, X. (2012). Consumer Acceptance and Use of Information Technology: Extending the Unified Theory of Acceptance and Use of Technology. MIS quarterly, 36(1), 157-178. https://doi.org/10.2307/41410412